卡巴斯基全球研究与分析团队 (GReAT) 发现了一起由Lazarus发起的复杂的最新攻击活动,这些攻击活动结合了水坑攻击和第三方软件漏洞利用的方式,攻击目标为韩国的组织。研究过程中,公司专家还发现了韩国广泛使用的 Innorix Agent 软件中存在一个零日漏洞,目前该漏洞已紧急修复。此次发现于 GITEX 亚洲技术展上披露,研究结果凸显出 Lazarus 组织凭借对韩国软件生态的深入认知,能够实施高度复杂、多阶段的网络攻击。

卡巴斯基全球研究与分析团队(GReAT)一份最新报告显示,攻击者对韩国软件、IT、金融、半导体和电信等至少六个行业的组织机构实施了攻击。不过,实际受害企业数量可能更多。卡巴斯基研究人员将此次攻击行动命名为“SyncHole行动”。

Lazarus威胁组织至少从2009年就开始活跃,是一个资源丰富且臭名昭著的网络威胁组织。在近期攻击活动中,该组织被发现在利用Innorix Agent软件中的一个“一日漏洞”。该软件是一款集成于浏览器的第三方工具,广泛应用于行政和金融系统的安全文件传输。通过利用此漏洞,攻击者能够实现横向移动,从而能够在目标主机上安装额外的恶意软件。这会导致Lazarus标志性的恶意软件被部署到被攻击计算机上,例如ThreatNeedle和LPEClient,从而扩大了其在内部网络中的立足点。此次漏洞利用是整个攻击链的一环,通过Agamemnon下载器实施,并专门针对易受攻击的Innorix版本(9.2.18.496)。

在分析该恶意软件的行为时,卡巴斯基的全球研究与分析团队(GReAT)专家发现了另一个额外的任意文件下载零日漏洞,并在任何威胁参与者将其用于攻击之前成功识别。卡巴斯基已就Innorix Agent软件中存在的问题向韩国互联网振兴院(KrCERT)及软件供应商提交报告。此后,该软件已更新了补丁版本,而该漏洞的编号为 KVE-2025-0014。

卡巴斯基韩国区总经理Sean Lee表示:“诸如Lazarus等威胁正在利用第三方软件漏洞对关键行业发起复杂攻击,突显了高级网络安全威胁的严重性。随着韩国科技的快速发展,政府和私营企业应该加强合作,共享威胁情报和资源,以增强国家数字防御能力。此外,组织和企业不应仅停留在漏洞修补层面,而需采取更积极主动的防御策略,持续监控和评估其软件环境的安全态势。同时,网络安全事关全社会,有必要提高公众的安全意识,共同维护安全和经济稳定。”

“积极主动的网络安全方法至关重要,正是这种思维方式让我们能够在深度恶意软件分析中发现一个未知漏洞,在其出现任何被主动利用迹象之前就将其识别。及早发现此类威胁是防止系统受到更广泛破坏的关键,”卡巴斯基全球研究与分析团队(GReAT)安全研究员Sojun Ryu评论说。

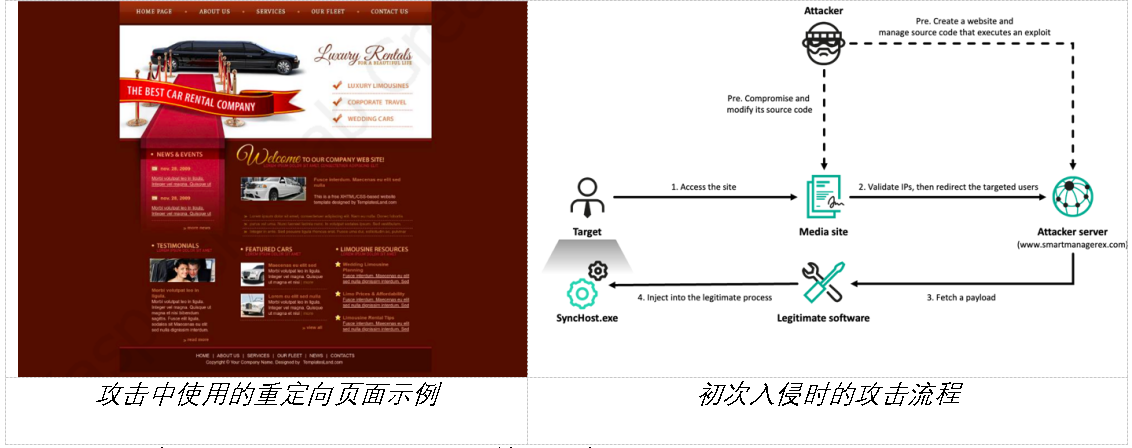

在发现INNORIX相关的漏洞之前,卡巴斯基专家曾发现针对韩国的后续攻击中使用了ThreatNeedle变种和SIGNBT后门程序。该恶意软件运行在合法 SyncHost.exe 进程的内存中,并作为 Cross EX 的子进程创建,Cross EX 是一款合法的韩国软件,旨在支持在各种浏览器环境中使用安全工具。

对该活动的详细分析证实,韩国另有五家机构也持续遭受相同攻击途径的入侵。每个案例的感染链条都指向Cross EX软件中存在的潜在漏洞,表明该漏洞是整个攻击行动的初始感染点。值得注意的是,KrCERT 最近发布的安全公告证实了 CrossEX 中存在漏洞,该漏洞已在此次研究期间得到修复。

“这些发现共同强化了一个更广泛的安全问题:第三方浏览器插件和辅助工具会大幅增加攻击面,尤其在依赖区域性软件或过时软件的环境中。这些组件通常以提升的权限运行,驻留在内存中,并与浏览器进程深度交互,这使得它们比现代浏览器本身对攻击者更具吸引力,也更容易成为目标,”卡巴斯基全球研究与分析团队(GReAT)总监Igor Kuznetsov评论说。

SyncHole攻击行动是如何开始的

Lazarus 组织利用通常被大量用户访问的被入侵在线媒体网站作为诱饵——这种技术被称为水坑攻击。威胁行为者会过滤传入流量以识别目标个人,选择性地将这些目标重定向到攻击者控制的网站,随后通过一系列技术操作启动攻击链。这种攻击方法凸显了该组织行动的高度针对性和战略性。

要了解更多有关Lazarus最新的攻击行动情况,请访问Securelist.com

卡巴斯基产品将此攻击中使用的漏洞利用和恶意软件检测为以下结果:Trojan.Win64.Lazarus.*, Trojan.Win32.Lazarus.*, MEM:Trojan.Win32.Cometer.gen, MEM:Trojan.Win32.SEPEH.gen, Trojan.Win32.Manuscrypt.*, Trojan.Win64.Manuscrypt.*, Trojan.Win32.Zenpak.*

为了防御Lazarus和其他高级持续性威胁(APT)攻击,卡巴斯基建议进行准确的检测、对已知战术的快速响应以及对漏洞的迅速修复。其他建议包括:

● 始终保持所有设备上的软件更新,以防止攻击者利用漏洞入侵您的网络。

● 对您的网络和资产进行网络安全审计,以揭示漏洞和易受攻击的系统,并解决在网络边界或内部发现的任何薄弱之处。

● 为了保护公司免受各种威胁,请使用卡巴斯基Next产品线提供的解决方案,这些解决方案为任何规模和行业的组织提供实时保护、威胁可见性以及EDR和XDR的调查和响应能力。

● 为您的信息安全专业人员提供深度洞察力,使其全面掌握针对组织的网络威胁情况。最新版卡巴斯基威胁情报服务将在整个事件管理周期内提供丰富且具有战略价值的情报背景,帮助团队及时识别网络安全风险。

关于全球研究与分析团队

全球研究与分析团队(GReAT)成立于 2008 年,是卡巴斯基的核心部门,负责揭露 APT、网络间谍活动、重大恶意软件、勒索软件和全球地下网络犯罪趋势。目前,GReAT 由 40 多名专家组成,他们在欧洲、俄罗斯、美洲、亚洲和中东等全球范围内工作。这些才华横溢的安全专业人员为公司的反恶意软件研究和创新发挥着领导作用,他们以无与伦比的专业知识、热情和好奇心致力于发现和分析网络威胁。

关于卡巴斯基

卡巴斯基是一家成立于1997年的全球网络安全和数字隐私公司。迄今为止,卡巴斯基已保护超过十亿台设备免受新兴网络威胁和针对性攻击。卡巴斯基不断将深度威胁情报和安全技术转化成创新的安全解决方案和服务,为全球的企业、关键基础设施、政府和消费者提供安全保护。公司提供全面的安全产品组合,包括领先的端点保护解决方案以及多种针对性的安全解决方案和服务,以及用于应对复杂和不断变化的数字威胁的网络免疫解决方案。我们还帮助全球200,000家企业客户保护最重要的东西。要了解更多详情,请访问www.kaspersky.com