中国北京 – 2024年3月25日 – 世界领先的开源解决方案供应商红帽公司日前宣布红帽Quay 3.11将于本月正式推出。该版本将更新权限管理和镜像生命周期自动化功能,以实现更高效的全面管理。

重要更新内容包括:

· 团队与OIDC(OpenID Connect)小组的同步

· 在存储库级别修整策略

· 新的用户界面提供更多Quay功能

· 通用AWS STS支持

· Quay操作器增强

增强用户组控制

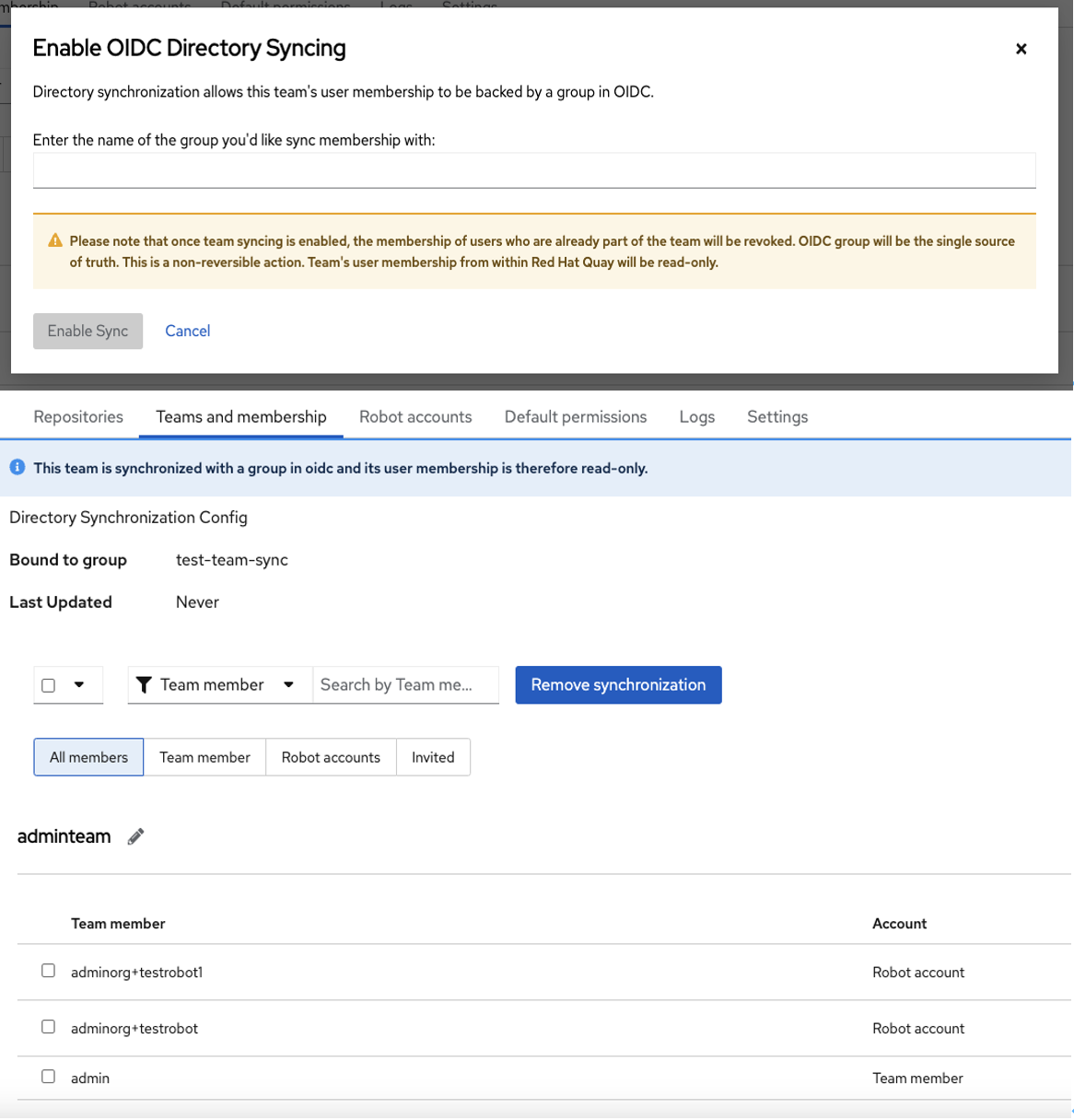

借助Quay 3.11,用户可以根据OIDC提供商服务(如Azure Active Directory Service)所定义的分组来管理权限。此更新使Quay 管理员和组织负责人可以更有效地定义访问级别:OIDC中的群组成员可以集中识别多个系统中的用户及其角色,在Quay中,不论用户组规模如何,都能轻松向用户组添加或删除权限。例如,名为“developer”的OIDC组可用于新工程师团队授予使用CI/CD管道和向其Quay组织推送镜像的权限,而不更改Quay中的组织设置。

在Quay组织中,团队是一组用户,他们可以根据自己的角色拉取、推送、更新镜像或管理组织。OIDC组同步功能可将团队定义与OIDC提供商中的组名进行对比,以自动识别团队成员。

灵活实现自动化镜像生命周期管理

在上一版本的基础上,Quay 3.11引入了存储库特定的规则,用于修整组织级策略之外的策略,或者取代组织级策略。这进一步细化了镜像生命周期的定义。例如,在一个组织内部,多个存储库托管应用堆栈的不同组件。修整策略可以在组织级别定义,以便在镜像使用超过一年后自动删除。借助红帽Quay 3.11,用户现在可以为存放测试和暂存镜像的存储库定义额外的策略,这些策略可能会规定在30日后删除夜间构建的镜像。这也将减少在过期镜像中发现的漏洞,从而提高安全性。

在新用户界面中探索更多功能

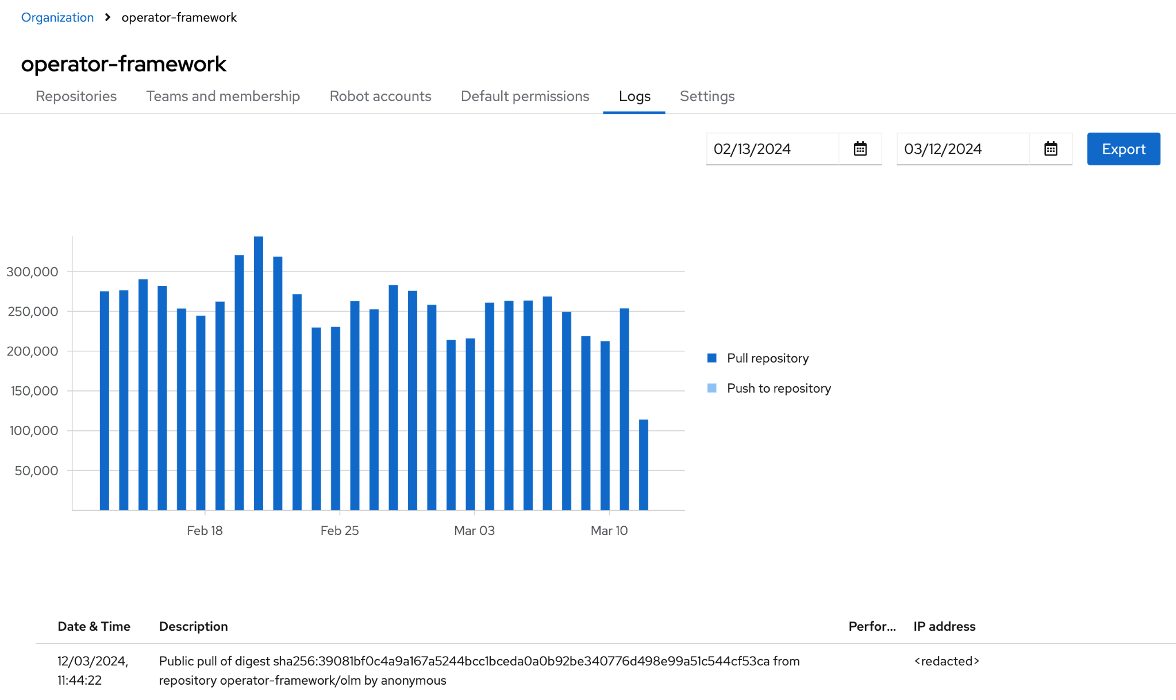

该版本还在新用户界面中加入了更多Quay功能,以支持更多工作流。现在,用户可以管理自己的镜像构建,也可以查看组织内的审核事件。

这一更新版本还引入了使用正则表达式对多个标签、存储库和组织进行高效搜索的功能。此外,用户还可以在新的用户界面中使用根据用户的系统设置自动启用的夜间模式。

通过AWS服务增强安全性

现在,用户可以通过AWS的安全令牌服务 (Secure Token Service)更安全地将Quay与AWS S3连接。通过STS,用户不再需要借助长期以来一直使用的AWS访问密钥和秘钥才能让Quay访问AWS服务,而是可以依靠红帽Quay和AWS IAM系统之间的自动令牌交换机制。这些令牌有时效性,并由Quay自动刷新,因此,令牌泄露造成的影响有限。这是红帽Quay团队根据客户反馈(要求在他们的环境中强制使用STS)而实现的。

操作增强

Quay操作器现在可用于在Kubernetes层面微调资源消耗请求和限制。Quay堆栈中的每个受管组件(包括Quay自身、Clair、二者的PostgreSQL实例、Redis和镜像工作器)都可以配置单独的资源请求和限制值:

spec:

components:

- kind: clair

managed: true

overrides:

resources:

limits:

cpu: "5" # Limiting to 5 CPUs (vs. 4 default)

memory: "18Gi" # Limiting to 18 Gibibytes of memory (vs. 16 Gi default)

requests:

cpu: "4" # Requesting 4 CPUs (vs. 2 default)

这有助于调整Quay组件运行所需向集群请求的最低资源,一般来说,这对在更小、资源更紧张的集群上运行非常有用。限值也可以调整,这适用于极大规模的部署项目,如上例所示。

红帽Quay 3.11版本还解决了操作器管理的Quay部署组件的自定义副本设置与Pod水平自动扩缩器设置相冲突的问题。现在,这些设置都可以调整,而且HPA 也会相应地遵守这些设置。这样,如果需要超出默认数量的Quay和Clair Pod实例,不再必须禁用自动扩缩功能。。

其他增强

需要部署大型项目的客户通常希望在PostgreSQL端使用Quay将连接汇集到一起。pgBouncer是广受欢迎的PostgreSQL连接池之一,而且用户也希望确认pgBounceer能够与Quay一起使用。红帽Quay 3.11支持使用pgBouncer,而且我们的QA团队使用CrunchyDB Postgres对其进行了测试。Quay的静态漏洞分析器的能力也得到了增强,旨在提高资源利用率。

未来展望

Quay在2024年之后的路线图非常值得关注。我们希望在今年完成向新用户界面的迁移,并完全移除基于Angular的旧界面。我们计划增强核心注册表功能,以改进容器镜像生命周期和工作流管理,并实现自动化,例如不可变标签、默认标签过期策略,以及基于漏洞或不正确/缺失签名拒绝拉取的策略。我们还计划在Quay端改进OpenShift集群上用户和工作负载的大规模身份验证。最后,我们希望在Quay和Clair断开运行时,能更轻松地将漏洞数据库转移到离线环境。

详细了解红帽Quay